ابزار GoScan ابزاری حرفه ای برای اسکن خودکار شبکه می باشد که از مهم ترین کاربردهای آن می توان به اجرای اتوماتیک دستورات nmap اشاره کرد. همچنین این ابزار قابلیت اسکن خودکار برای حفظ پیوند داده ها در محیط های پایگاه داده ای نظیر (SQLite) را دارا می باشد. این اسکنر با استفاده از ابزار های (Nikto ، Hydra ، DNSenum ، sqlmap ، EyeWitness و NBTScan) در خود امکان استفاده راحت تر و بسیار سریع تر را به ما می دهد. برنامه نویسان اسکنر GoScan آنرا مثل یک Framework (چهارچوب) طراحی کرده اند (مثل چهارچوب متاسپلویت که یکی از رایج ترین چهارچوب هایی است که هکر ها و محققان امنیتی از آن برای پیدا کردن حفره امنیتی و تست نفوذ استفاده می کنند).

نصب و آماده سازی GoScan

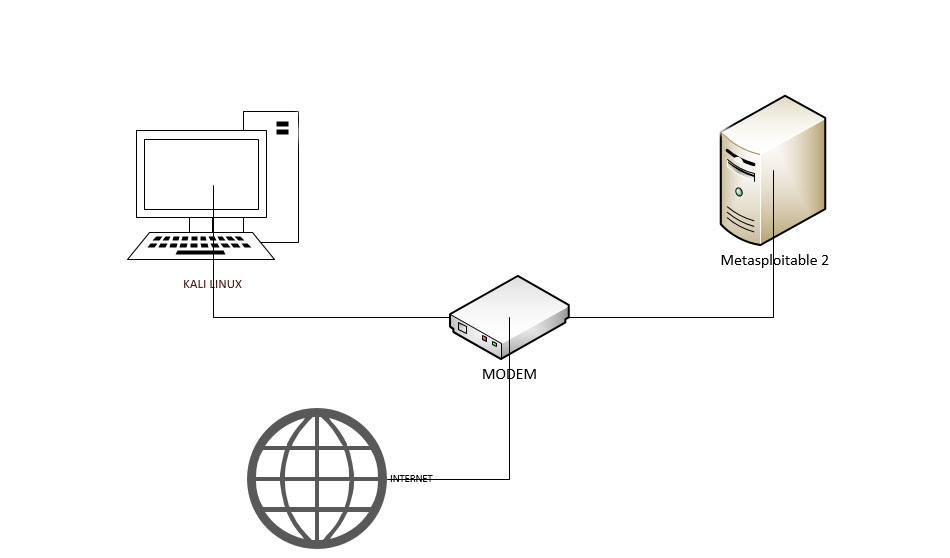

در این آموزش ما یک محیط مجازی برای تست نفوذ طراحی کرده ایم و هدف ما سیستم عامل Metasploitable 2 است ، همچنین سیستم عامل kalilinux را به عنوان دستگاه محلی (host) خود استفاده می کنیم. برای اینکه بهتر متوجه توپولوژی (نقشه شبکه) شوید من در اینجا به صورت عکس سیستم های درون شبکه را نشان میدهم.

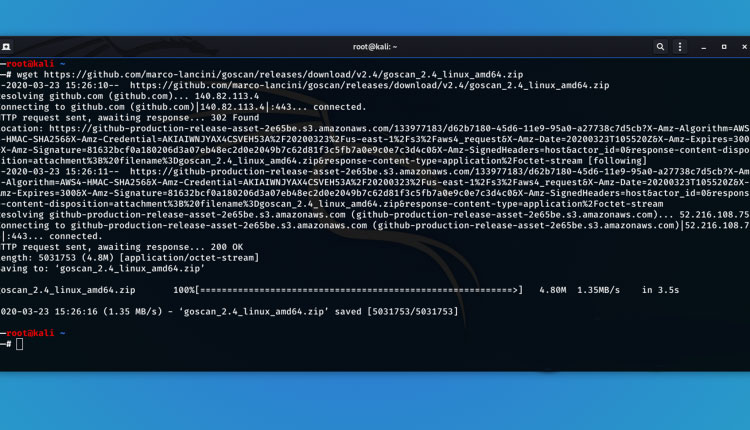

حال سیستم عامل کالی لینوکس خود را روشن می کنیم و قبل از هر کاری باید اتصال به اینترنت سیستم را چک کنیم. بعد از انجام دادن این کار مراحل زیر را به ترتیب انجام میدهیم. برای دانلود GoScan می توانیم از دستور wget در ترمینال استفاده کنیم و فایل را مستقیم از Github دانلود کنیم.

wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_amd64.zip

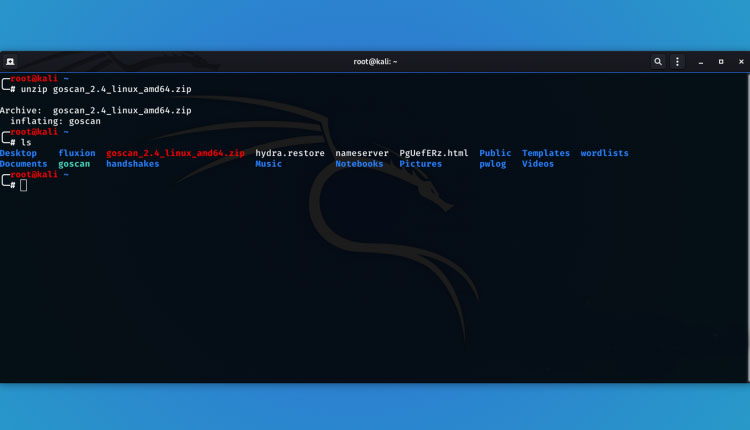

در این مرحله فایل را با دستور unzip استخراج می کنیم.

در مرحله بعد می توانیم فایل استخراج شده را به آدرس /bin/ در کالی لینوکس خود انتقال دهیم ، این کار باعث می شود که هروقت در هر آدرسی اسم اسکریپت را در ترمینال بنویسیم اسکریپت برای ما اجرا شود، مثل ابزار هایی که به صورت پیشفرض بر روی سیستم عامل کالی لینوکس نصب شده اند. برای این کار از دستور mv استفاده می کنیم.

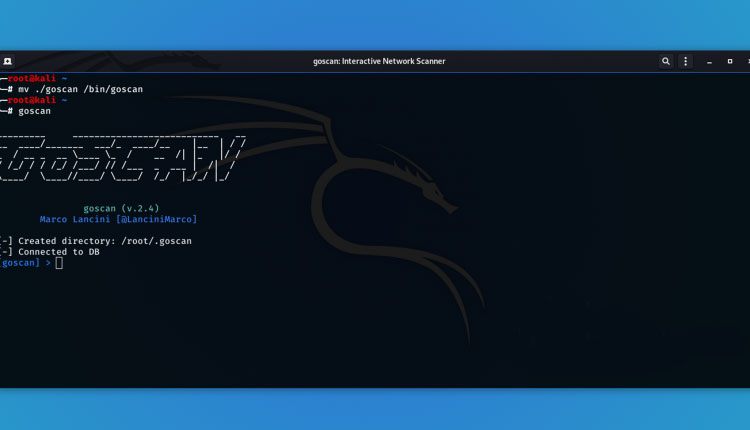

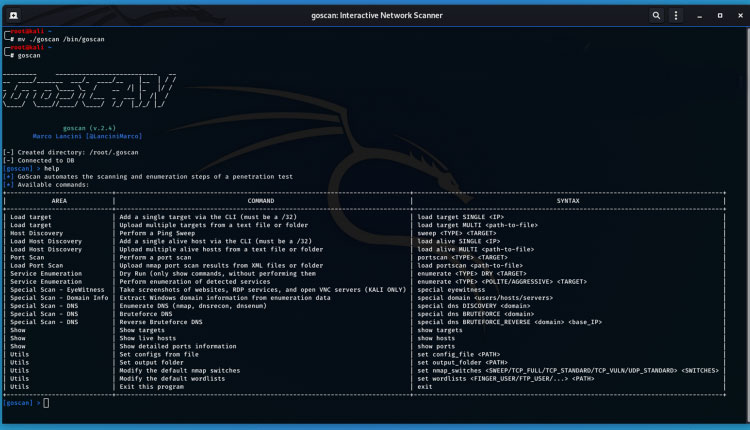

اکنون با وارد کردن دستور GoScan در ترمینال، به طور خودکار Framework (چارچوب) این ابزار اجرا می شود.

یکی از ویژگی های خوب این ابزار پیشنهاد خودکار دستورات در محیط ابزار است که استفاده کردن از ابزار را برای ما آسان تر می کند. برای مثال من در این قسمت عبارت he را در ابزار نوشتم و ابزار برای من دستور help را پیشنهاد داده است و می توانم از این دستور برای کمک استفاده کنم.

با دستور help می توانید تمام دستورات موجود ابزار، توضیحات دستورات و نحوه استفاده از آنها را ببیند.

اسکن Ping Sweep

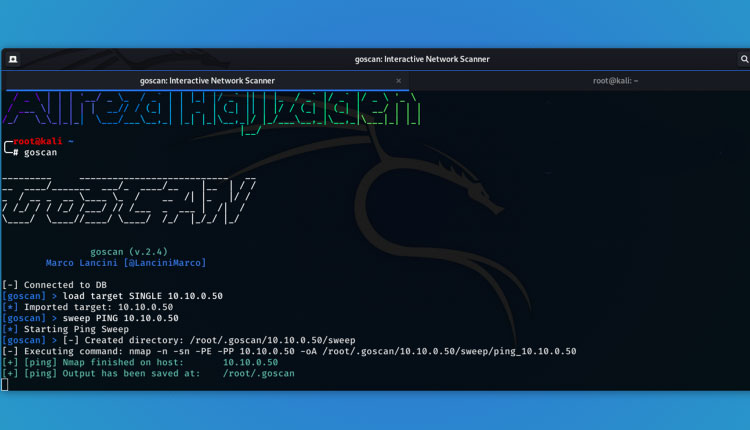

برای اینکه یک نمونه از اسکن را برای شما نشان دهیم از همان سیستم عامل Metasploitable 2 که در شبکه ما وجود دارد به عنوان تارگت استفاده می کنیم. آی پی این سیستم عامل (۱۰.۱۰.۰.۵۰) است. ( برای پیدا کردن آی پی دستگاه میتوانید از دستور (ifconfig) در سیستم عامل Metasploitable 2 استفاده کنید). حال در اینجا آی پی هدف را وارد ابزار میکنیم که خروجی آن را میتونید ببینید.

سپس در این قسمت ما با دستور ping sweep اطلاعات هدف خود را دریافت می کنیم.

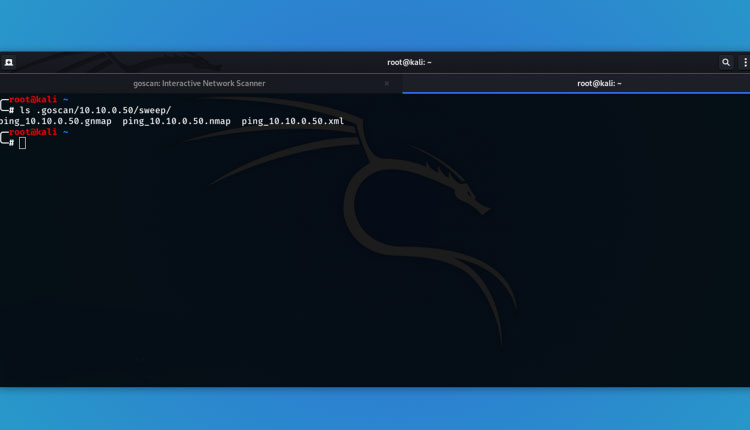

با این دستور ابزار GoScan یک پوشه (Directory) برای ارائه نتایج اسکن ایجاد می کند. (پوشه (Directory) می تواند در یک مکان سفارشی تنظیم شود اما به صورت پیشفرض اطلاعات در مسیر /root/.goscan ذخیره می شوند). در خروجی می توانیم فرمان Nmap را ببینیم که آن را صدا می کند ، و سپس اجرا میشود. و در آخر هم نتایجی که از اسکن هدف گرفته را در آدرس /root/.goscan/ ذخیره کرده است. حال اگر محل ذخیره را ببینیم ، میتوانیم ببینیم که خروجی به چند قالب مختلف ارائه می شود.

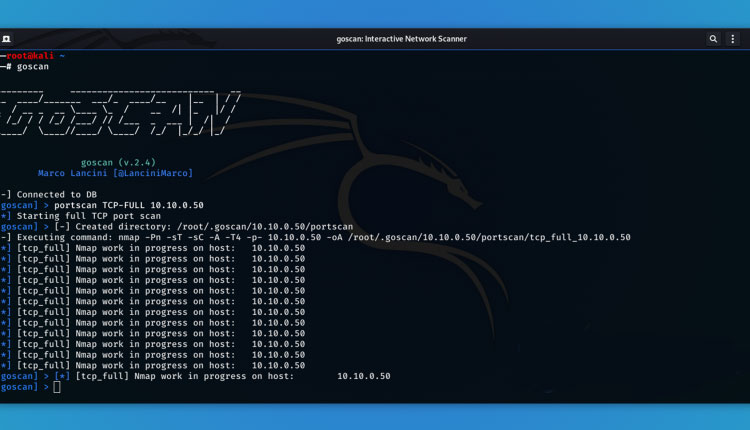

اسکن Port

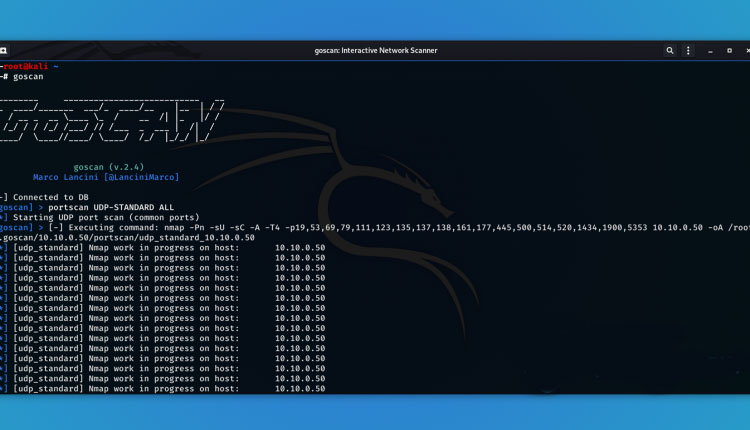

شاید قابلیت اسکن پورت در GoScan قوی ترین ویژگی این ابزار باشد. اگر در ابزار دستور portscan را بزنیم ، انواع مختلی از اسکن را میتوانیم ببینیم. به عنوان مثال میتوانیم یک اسکن کامل از پورت های TCP را انجام دهیم .

یا یک اسکن استاندارد برای پورت های UDP انجام دهیم.

ما همچنین می توانیم از دستور load برای بارگیری نتایج اسکن مانند نتایج Nmap در این ابزار استفاده کنیم و نتایج آنرا مشاهده کنیم.

[goscan] > load portscan nmap_results.xml

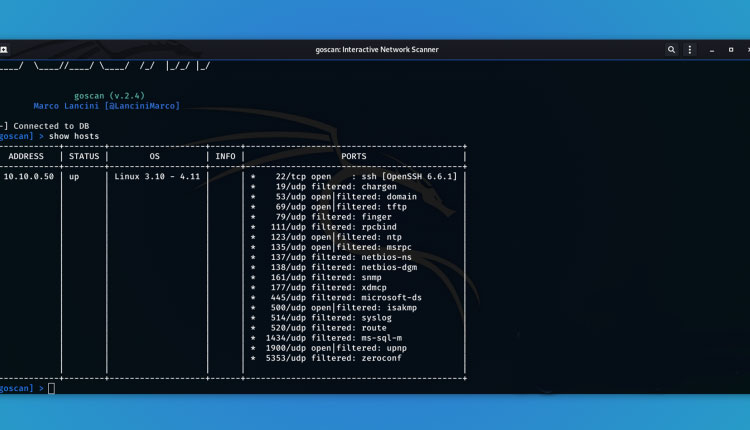

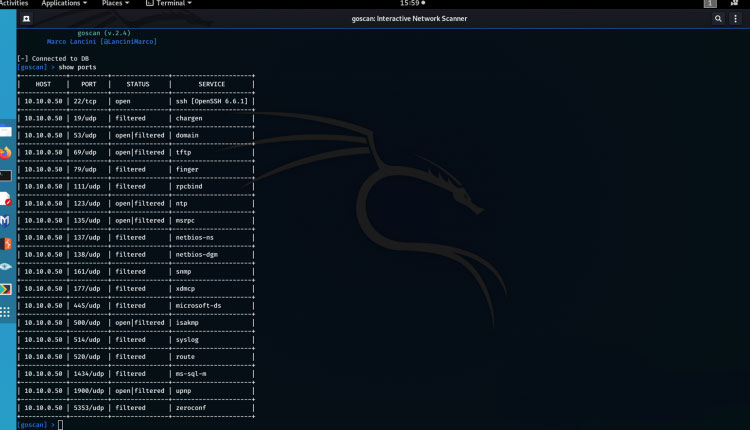

از دستور show می توان برای نمایش اطلاعاتی که در حال حاضر توسط ابزار اسکن و ذخیره شده اند استفاده کرد . با دستور show targets نیز می توانیم هدف ها را ببینیم. برای دیدن وضعیت پورت ها و نسخه سیستم عامل خود با این ابزار میتوانید از دستور show hosts استفاده کنید و وضعیت باز یا بسته بودن پورت های سیستم هدف و نسخه کرنل آنرا ببینید.

برای منظم دیده شدن وضعیت پورت های هدف (باز ، بسته و فیلتر ) بودن پورت ها پیشنهاد میکنم از دستور show ports استفاده کنید.

پیدا کردن سرویس های در حال اجرا

یکی دیگر از قابلیت های جذاب این اسکنر ، امکان اسکن کردن سرویس های درحال اجرا مثل سرویس های FINGER ، FTP ، HTTP ، RDP و SMB است. برای اسکن کردن سرویس های درحال اجرا باید از دستور enumerate استفاده کنیم . که بعد از وارد کردن دستور در ابزار برای ما لیست سرویس های قابل اسکن را نشان میدهد.

هر یک از این سرویس ها برای اسکن کردن گزینه های مختلفی دارند.

- سرویس DRY فقط یک اسکن خشک انجام می دهد.

- سرویس POLITE برای جلو گیری از BRUTEFORCE استفاده می شود.

- سرویس BRUTEFORCE که شامل اسکریپت های BRUTEFORCE می شود.

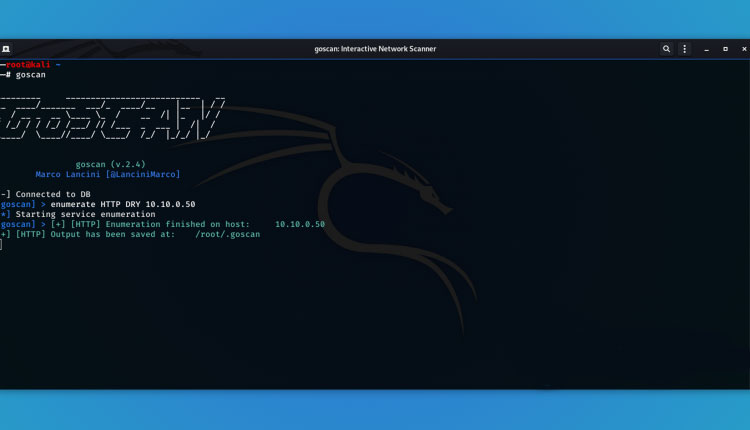

به عنوان مثال ، ما میخواهیم از سرویس DRY در اسکن HTTP که یک سرویس در حال اجرا در سیستم هدف است استفاده کنیم.

نتیجه اسکن را در فایل ذخیره شده را بعدا میتوانید ببینید.

اسکن ویژه

ابزار GoScan حاوی قابلیت اسکن ویژه است. اسکن ویژه حاوی چند اسکن مختلف است که در جمع آوری اطلاعات از یک سیستم بسیار مفید است. برای مشاهده سرویس هایی که از اسکن ویژه پشتیبانی میکند از دستور special استفاده می کنیم. در اسکن ویژه ۳ حالت اسکن وجود دارد. سرویس eyewitness: از ابزار EyeWitness برای این اسکن استفاده می شود و این سرویس از وب سایت ها عکس گرفته و اسکن سرویس های RDP و سرویس های VNC را انجام می دهد. ما همچنین میتوانیم از دامنه ها برای اسکن اطلاعات خاص دامنه و از جمله کاربران ، هاست ها و سرور ها استفاده کنیم.

- سرویس domain: اطلاعات دامنه سیستم را استخراج میکند.

- سرویس dns: اطلاعات DNS سیستم را استخراج می کند.

برای مثال میتوانیم یک اسکن ویژه برای به دست آوردن اطلاعات دامنه هدف انجام دهیم. با زدن دستور special domain میتوانیم از سرویس های users , hosts , servers استفاده کنیم که هرکدام از این سرویس ها میتوانیم اطلاعات خاصی از این اسکن را بدست بیاوریم. در اسکن ویژه با سرویس DNS چندین سرویس دیگر وجود دارد که از آنها میتوانیم برای کشف کردن پوشه ها و باگ های brute-forcing استفاده کرد.

جمع بندی

در این مقاله ابزار GoScan و چگونگی استفاده از آن برای اسکن سریع و حرفه ایی شبکه ها و سرویس های درحال اجرا ، را مورد بررسی قرار دادیم ابتدا آموزش دانلود و نصب ابزار را دادیم ، و سپس از قابلیت های ابزار از جمله (ping sweeping) ، (port scanning) ، (service enumeration) و (special scans) را مورد بررسی قرار دادیم . در کل ، GoScan یک چارچوب بسیار مفید است که اسکن شبکه را آسان تر می کند.