مراحل تست نفوذ به چندین دسته مختلف و متفاوت تقسیم بندی میشوند که یکی از مهم ترین آنها که جزوه سرفصل های دوره های بین اللملی امنیت مانند CEH نیز آمده اند، مباحث FootPrinting میباشد. واژه FootPrinting در لغت به معنای ردیابی و یا ردپا میباشد. اما این ردپاها صرفا به ردپاهای افراد مخرب موکول نمیشود و منظور از ردپا در حوزه امنیت به معنی تمامی اطلاعات و شواهدی است که هم میتوانند به فرد مهاجم در پیاده سازی حمله و نفوذ کمک کند و هم میتواند به افرادی که در زمینه Forensic فعالیت میکنند نیز کمک کند.

Forensic به معنای جرم شناسی دیجیتال میباشد و به افراد متخصص و فعال در این حوزه نیز Forensic Investigator یا بازرسان جرایم رایانه ایی نیز گفته میشود.

انواع روش های FootPrinting کدامند؟

در بحث FootPrinting ما دونوع مختلف FootPrinting را داریم:

حالت Passive: درحالت Passive میتوان به روش های متنوعی از جمله مرور وب سایت سازمان مورد نظر که قرار است توسط فرد مهاجم مورد حمله قرار گیرد اشاره کرد.

حالت Active: در حالت Active نیز میتوان به روش هایی مانند مهندسی اجتماعی (Social Engineering) و جمع آوری اطلاعات (Information Gathering) اشاره کرد.

از این بابت ابتدایی ترین مرحله برای تست نفوذ مرحله FootPrinting میباشد و همانطور که اشاره کردیم در آن به جمع آوری اطلاعات و شواهد مختلف در رابطه با هدف خود پرداخته و تصمیم میگیرد که چه حمله ایی برای هدف مناسب تر میباشد و یا از کجا میتواند حمله را شروع کند.

در مرحله FootPrinting چه اطلاعاتی به دست می آید؟

در طی این مرحله فرد مهاجم توانایی به دست آوردن اطلاعات مختلفی را دارد که عبارتند از:

کشف نام دامنه ها یا همان Domain Name

کشف آدرس IP و بررسی آن

کشف و پیدا کردن شماره های موبایل

کشف و پیدا کردن آدرس های E-Mail

بررسی و کشف تجهیزات مورد استفاده در آن سازمان از جمله فایروال ها و سیستم های جلوگیری و تشخیص نفوذ

بررسی و کشف مکانیزم های امنیتی مورد استفاده در سازمان هدف

روش استفاده از FootPrinting به چه صورت است؟

استفاده از مبحث FootPrinting هم برای افراد مهاجم و هم کسانی که به عنوان هکران قانونمند فعالیت خود را انجام میدهند کمک بسیاری میکند اما میبایست توجه داشته باشیم که هرکاری Methodology خاص خود را برای انجام دارد و در FootPrinting این Methodology را میتوان به این حالت در نظر گرفت:

شناخت وضعیت امنیتی

انتخاب بهترین حمله و روش برای نفوذ

کاهش منطقه حمله

کشف آسیب پذیری ها

ترسیم نقشه از کل شبکه سازمان

از چه ابزار های برای کشف اطلاعات استفاده می شود؟

ابزار های زیادی برای اینکار وجود دارد که ما میخواهیم به بهترین ها و پراستفاده ترین های آن بپردازیم.

Social Media یا شبکه های اجتماعی در فوت پرینتینگ

شبکه های اجتماعی میتوانند اطلاعات جامعی را در دسترس فرد مهاجم قرار دهند به همین منظور بیشتر افراد و سازمان ها امروزه برای رونق کسب و کار خود و یا از روی علاقه شخصی کاربران، اطلاعات مختلف خود را در این شبکه های اجتماعی به صورت آنلاین انتشار می دهند که خود میتواند سرنخی برای آسیب زدن باشد.

به عنوان مثال فرد مهاجم میتواند به عنوان یک دوست و یک فرد عادی با شما آشنا شود و به مرور زمان که اعتماد شما را به دست آورد، به سبب شما به خودتان یا سازمانی که در آن هستید آسیبی وارد کند و کار خود را عملیاتی کند.

موتور جستجوی Google در فوت پرینتینگ

گوگل با داشتن اجزا مختلف از جمله سرچ کردن بر اساس عکس و توانایی استفاده از Dork های مختلف این امکان را به فرد مهاجم میدهد که خیلی سریع تر به اطلاعات مورد نیاز خود دست یابی کند.

ابزار JOB WebSite در فوت پرینتینگ

اکثر سازمان ها اطلاعات متنوع و حساس خودشان را به دلایل خاص در دسترس عموم قرار میدهند به عنوان مثال درون وب سایت example.com گفته شده است که وب سرور آن Apache2 میباشد و ما میتوانیم آسیب پذیری های که برای این ورژن از وب سرور وجود دارد را کشف و بکارگیری کنیم.

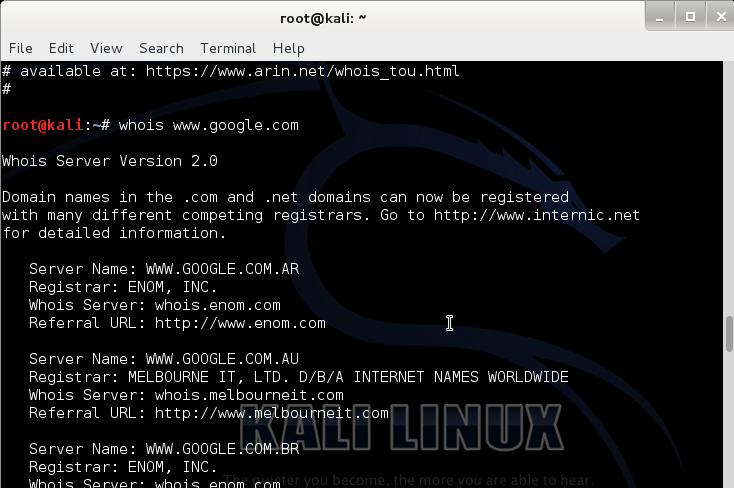

ابزار Whois در فوت پرینتینگ

ابزار Whois یکی از ابزار های متنوع و پرکاربردی میباشد که با استفاده از آن توانایی استخراج اطلاعات بسیار زیادی را از یک Url داریم. برای استفاده از Whois میتوانیم آن را در سیستم ویندوزی و یا لینوکسی خودمان نصب کنیم و به شکل زیر آن را به کار گیریم.

whois netk.ir

و یا میتوانیم از وب سایت های آنلاین Whois همانند Whois.net استفاده کنیم.

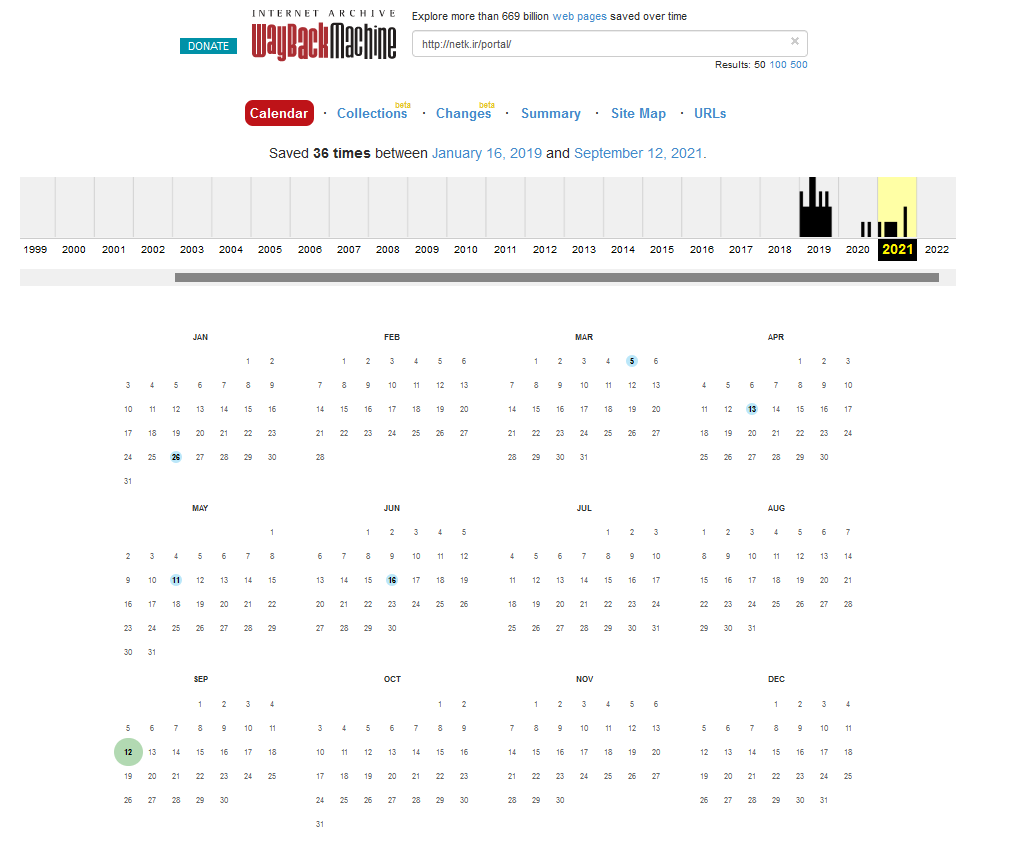

ابزار Archive.org در فوت پرینتینگ

وب سایت Archive.org یکی از وب سایت های فوق العاده محبوب و پرطرفدار میباشد که آرشیو کاملی از اطلاعات صفحات وب را در خود جای داده است. برای مثال یکی از کار های جالبی که این سایت میتواند انجام دهد نمایش دادن قالب و محتویات یک صفحه وب در یک بازه زمانی خاص است.

امیدوارم این مطلب آموزشی مورد پسند شما قرار گرفته باشد .

هنوز بررسیای ثبت نشده است.